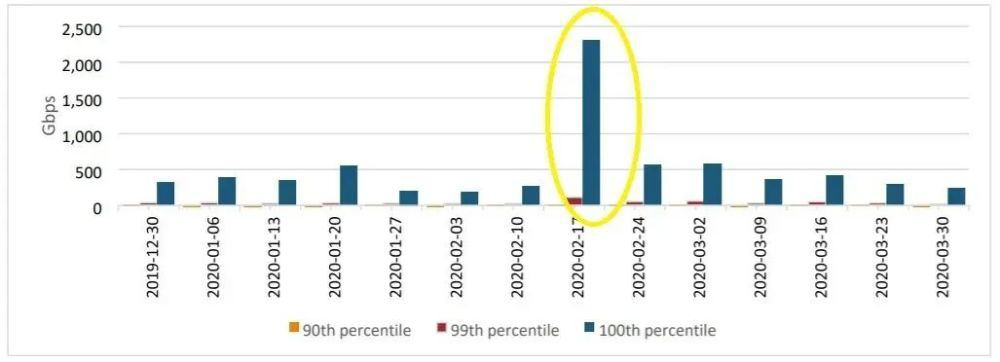

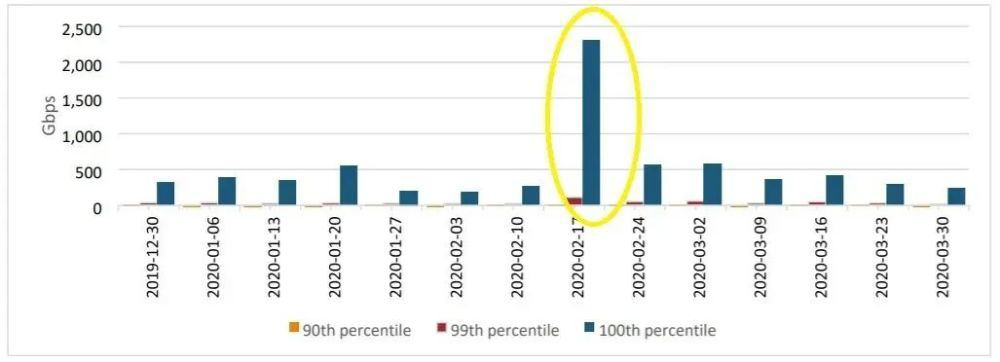

AWS表示,今年2月份它遭到了创纪录的2.3 Tbps DDoS攻击,有人持续三天攻击云服务,企图使其瘫痪,所幸并未得逞。

身份不明的攻击者每秒向AWS的服务器发送2.3万亿字节的数据。

如下图所示,其攻击规模比2018年导致GitHub宕机的1.3 Tbps攻击大近一倍,比2016年导致Dyn瘫痪的大约1 Tbps的Mirai僵尸网络DDoS大一倍多。

创记录的DDoS攻击

DDoS攻击可谓多种多样。

AWS在本周发布的第一季度AWS Shield威胁态势报告中表示,针对AWS的攻击是基于CLDAP反射的攻击,其规模比这家云提供商之前看到的任何攻击都要大44%。

AWS并没有提及明显的动机,但特别指出攻击者发现了新的攻击途径后攻击活动明显加剧。

反射攻击通过使用受欺骗的IP地址向第三方服务器发送请求来滥用合法协议。响应的流量要大得多,返回到浑然不知的受害者的受欺骗IP地址。(安全公司Akamai在2017年发现,78071台主机以逾1500字节的数据响应了最初只有52字节的查询)。

CLDAP反射攻击滥用了轻量级目录访问协议(LDAP)的无连接版本。

AWS的威胁报告显示,AWS经受住了这种攻击。而在此之前,这家公共云巨头看到其他服务因其DNS服务在2019年10月遭到DDoS攻击而宕机。

还有什么被用来攻击云?

报告还着重介绍了第一季度用于企图攻击在AWS上运行的服务的四种最突出的(恶意)“交互类型”。

在该季度攻击者共尝试了4100万次,企图使用这四种攻击手法来破坏服务——占所有事件的31%。

AWS没有命名明确的通用漏洞披露(CVE)编号,只是提到:

“未验证身份的Docker RCE,攻击者企图在未经授权的情况下,利用Docker引擎API来构建容器。”

“SSH入侵尝试,攻击者想方设法,使用常用的登录信息或其他漏洞,未经授权获得应用程序的访问权。”

“未验证身份的Redis RCE,攻击者企图利用Redis数据库的API,远程访问应用程序、访问数据库内容或使最终用户无法使用数据库。”

“Apache Hadoop YARN RCE,攻击者企图在未经授权的情况下,利用Hadoop集群的资源管理系统的API并执行代码。”

报告特别指出:“攻击者的动机可能有所不同。个别交互可能来自目标明确的攻击者,目标与受攻击的应用程序有关。更多数量的交互其机动出于控制大规模的计算和网络资源,以达到诸如加密货币挖掘、DDoS攻击或数据泄露之类的目的。”

“与应用程序进行交互的频率取决于诸多因素,比如应用程序在互联网上的流行度、有没有未打补丁的RCE漏洞,以及应用程序的所有者是否可能对这些应用程序的访问实施了有效的限制。”

身份不明的攻击者每秒向AWS的服务器发送2.3万亿字节的数据。

如下图所示,其攻击规模比2018年导致GitHub宕机的1.3 Tbps攻击大近一倍,比2016年导致Dyn瘫痪的大约1 Tbps的Mirai僵尸网络DDoS大一倍多。

创记录的DDoS攻击

DDoS攻击可谓多种多样。

AWS在本周发布的第一季度AWS Shield威胁态势报告中表示,针对AWS的攻击是基于CLDAP反射的攻击,其规模比这家云提供商之前看到的任何攻击都要大44%。

AWS并没有提及明显的动机,但特别指出攻击者发现了新的攻击途径后攻击活动明显加剧。

反射攻击通过使用受欺骗的IP地址向第三方服务器发送请求来滥用合法协议。响应的流量要大得多,返回到浑然不知的受害者的受欺骗IP地址。(安全公司Akamai在2017年发现,78071台主机以逾1500字节的数据响应了最初只有52字节的查询)。

CLDAP反射攻击滥用了轻量级目录访问协议(LDAP)的无连接版本。

AWS的威胁报告显示,AWS经受住了这种攻击。而在此之前,这家公共云巨头看到其他服务因其DNS服务在2019年10月遭到DDoS攻击而宕机。

还有什么被用来攻击云?

报告还着重介绍了第一季度用于企图攻击在AWS上运行的服务的四种最突出的(恶意)“交互类型”。

在该季度攻击者共尝试了4100万次,企图使用这四种攻击手法来破坏服务——占所有事件的31%。

AWS没有命名明确的通用漏洞披露(CVE)编号,只是提到:

“未验证身份的Docker RCE,攻击者企图在未经授权的情况下,利用Docker引擎API来构建容器。”

“SSH入侵尝试,攻击者想方设法,使用常用的登录信息或其他漏洞,未经授权获得应用程序的访问权。”

“未验证身份的Redis RCE,攻击者企图利用Redis数据库的API,远程访问应用程序、访问数据库内容或使最终用户无法使用数据库。”

“Apache Hadoop YARN RCE,攻击者企图在未经授权的情况下,利用Hadoop集群的资源管理系统的API并执行代码。”

报告特别指出:“攻击者的动机可能有所不同。个别交互可能来自目标明确的攻击者,目标与受攻击的应用程序有关。更多数量的交互其机动出于控制大规模的计算和网络资源,以达到诸如加密货币挖掘、DDoS攻击或数据泄露之类的目的。”

“与应用程序进行交互的频率取决于诸多因素,比如应用程序在互联网上的流行度、有没有未打补丁的RCE漏洞,以及应用程序的所有者是否可能对这些应用程序的访问实施了有效的限制。”