一、概述

近期,华东某地广电遭受非法信息攻击,将非法信息通过广电前端播出系统广播出去,导致所有广电机顶盒终端都在显示不良信息,并且因为不良信息存储在机顶盒的FLASH内存中长时间不能清除,造成恶劣的影响。此次事故显露出广电网络在信息安全方面的一些漏洞,特别是没有足够重视日益复杂的智能机顶盒终端上的信息安全,预防非法信息攻击的有效应急预案与措施迫在眉睫。

数字太和在安全技术领域具有多年丰富的技术经验积累,自主研发了UTI独立安全芯片、基于UTI独立安全芯片支持广电总局DCAS标准的UCAS无卡条件接收系统、支持ChinaDRM标准的DRM数字版权管理系统。UTI独立安全芯片支持多种对称密钥算法和ECC/RSA公钥算法,硬件内置CA和DRM等安全模块。近期数字太和DRM系统通过了国际权威第三方安全审计公司Merdan的高安全级别的A级安全认证,全球拿到A级认证的不超过10家公司。

本方案参考了国内以下信息安全技术标准和规范:

GB/T 22239-2008 信息安全技术 信息系统安全等级保护基本要求

GB/T 22240-2008 信息安全技术 信息系统安全等级保护定级指南

GB/T 25070-2010 信息安全技术 信息系统等级保护安全设计技术要求

广电总局62号令-2010,《广播电视安全播出管理规定》及各专业实施细则

GD/J 038-2011 广播电视相关信息系统 安全等级保护基本要求

二、广电网络信息安全要求

在三网融合政策以及数字化、网络化、智能化等技术的推动下,广电网络演变成了一个综合信息通信网络,既是单向信息广播网络也是双向传输网,还可以接入互联网。广电机顶盒终端也从单向广播型向DVB+OTT双向智能化演进,各地广电还在发展融合型的家庭智能网关,以便老百姓家庭所有智能终端都能随时随地收看广电的数字直播等业务并能同时上互联网。因此,信息安全在广电网络中愈来愈复杂,也越发重要。传统安全播出技术手段已经无法应对最新的非法信息攻击。

虽然广电总局2011年发布的GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》基本上继承了GB/T 25070-2010《信息安全技术 信息系统等级保护安全设计技术要求》,并根据广电网络的特点将GB/T 25070-2010的五级系统安全保护环境设计定制为广播电视的四级信息系统安全保护能力。

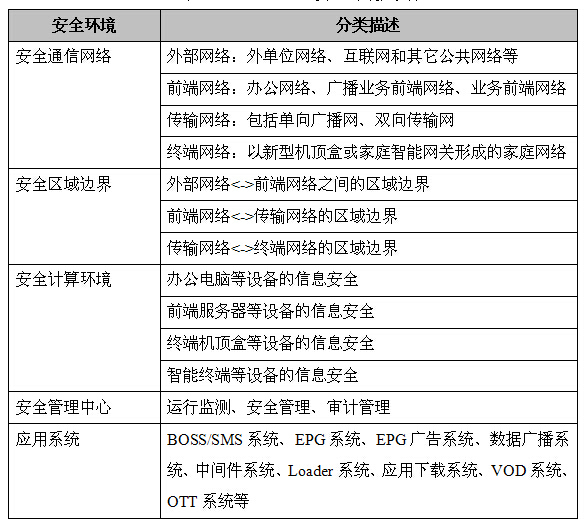

实际上,完整地广电网络的信息安全环境如下表所示:

表1 广电网络信息安全环境分类表

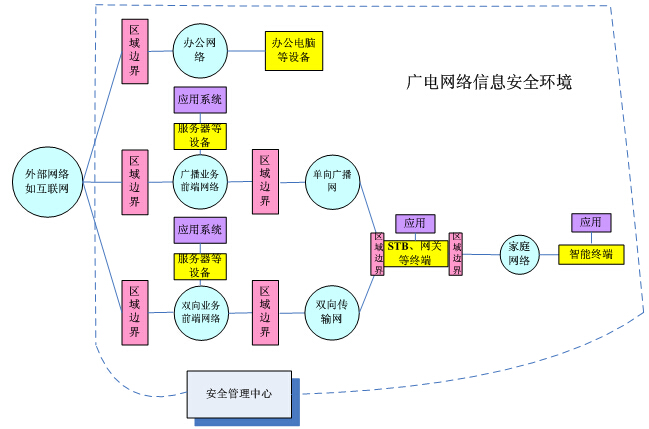

广电网络中的信息安全环境之间的关系如下图所示:

图1 广电网络信息安全环境关系图

按GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》第四级安全保护能力要求:广电网络应能够在统一安全策略下防护系统免受来自拥有丰富资源的威胁源发起的恶意攻击、较为严重的自然灾难、以及其他相当危害程度的威胁所造成的资源损害,能够发现安全漏洞和安全事件,在系统遭到损害后,能够迅速恢复所有功能。

三、广电网络非法信息攻击手段

从图1我们可以看出,针对广电网络的非法信息攻击主要是:

1)从外部网络或办公网络发起,在没有安全区域边界或者安全区域边界能力不够的情况下,入侵广播业务前端网路或双向业务前端网络,控制服务器等设备,并对应用系统进行攻击,使应用系统瘫痪,或非法篡改替换各种数据、文字、图片、视频、App等,使得机顶盒等终端不能正常使用或显示播放非法信息;

2)从单向广播网中间发起,篡改原有信息,注入非法信息,如采用非法未透明流替换前端直播或点播播出的节目码流,替换EPG广告未加密播出的文字、图片等,替换数据广播未加密播出的文字、图片等,使得机顶盒等终端显示播放非法信息;

3)从双向传输网中间发起,在没有安全区域边界或者安全区域边界能力不够的情况下,入侵双向业务前端网络,控制服务器等设备,使应用系统瘫痪,或非法篡改替换各种数据、文字、图片、视频、App等,使得机顶盒等终端不能正常使用或显示播放非法信息。如果双向业务前端网络和广播业务前端网络之间没有隔离,还可以入侵广播业务前端网络中的服务器;

4)从机顶盒等终端发起,对机顶盒软件进行非法刷机替换,下载存储非法应用,显示播放非法信息;

5)从家庭网络发起,在没有安全区域边界或者安全区域边界能力不够的情况下,入侵双向业务前端网络,控制服务器等设备,使应用系统瘫痪,或非法篡改替换各种数据、文字、图片、视频、App等,使得机顶盒等终端不能正常使用或显示播放非法信息。如果双向业务前端网络和广播业务前端网络之间没有隔离,还可以入侵广播业务前端网络中的服务器;

6)从家庭网络中智能终端发起,篡改广电应用的用户数据和信息,显示播放非法信息。

四、广电网络信息安全防护措施

尽管在GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》中已经提出了非常完整的安全防护能力要求,但是为应对以上非法信息攻击手段,广电网路还是应在以下方面做好防护措施。

4.1 网络安全

图1中所有网络应遵循GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》。

单向广播网应在每个广播信道(频点)上构造一条可以从单向广播网前端到机顶盒等终端上的安全广播通信通路,信息授权或应急管理指令可以通过这条安全广播通信通路到达每台机顶盒等终端。同时这条通路上应定期广播合法性指纹,一旦机顶盒等终端在某广播信道上不能定期发现合法性指纹,应视为非法信号。

数字太和的UCAS条件接收系统和机顶盒等终端上的UTi安全芯片可以构造上述安全广播通信通路。

双向传输网应在单向广播网前端和机顶盒等终端构造点对点的安全双向通信通路,信息授权或应急管理指令可以通过这条安全广播通信通路到达每台机顶盒等终端。

数字太和的UDRM数字版权管理系统和机顶盒等终端上的UTi安全芯片可以构造上述双向通信通路。

4.2 安全区域边界

在图1中所有区域边界处按GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》部署防火墙,构造安全区域边界。对广播业务前端网络和双向业务前端网络的服务器和应用系统进行安全防护。

※机顶盒等终端安全区域边界

机顶盒或网关等终端应在广播信息和双向信息的接收侧部署安全处理模块,构造安全区域边界,阻止非法透明码流、非法数据、非法文字、非法图片等信息的进入,数字太和的UTi安全芯片自带多种安全处理可以帮助机顶盒和网关等终端构造有效的信息接收安全区域边界。

机顶盒或网关等终端应在连接家庭网络侧部署内部防火墙,防止从家庭网络发起对机顶盒或网关等终端的非法入侵。

4.3 服务器等设备安全计算

图1中所有前端服务器等设备应遵循按GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》,及时更新操作系统补丁,安装工具防范病毒和恶意代码,身份鉴别登录,采用安全的远程管理。服务器上应用系统应启用访问控制功能,依据安全策略控制用户对资源和功能的使用。

4.4 业务/应用系统信息安全播出

单向广播网中的电视直播业务应全部加密,防止单向广播网中的非法透明流攻击。同样单向广播网中的点播视频也应被加密。

EPG系统、EPG广告系统、数据广播系统、中间件系统等信息业务在播出前,应对播出的信息进行加密和数字签名保护,保护数据保密性和完整性,防止单向广播网中的非法篡改。

Loader系统、应用下载系统在播出前应对播出的系统固件、应用软件进行数字签名保护,保护软件代码的完整性,防止单向广播网中的非法篡改。

含BOSS/SMS系统在内的所有业务/应用系统在播发信息前都应进行信息安全过滤阻止非法文字、图片和视频播出,信息安全过滤规则应由安全管理中心定义。

4.5 机顶盒等终端安全计算

复杂化智能化的机顶盒等终端需要完备的安全防护措施,包括:

软件防护措施

信息接收安全区域边界措施

广播信息安全防护措施

双向信息安全防护措施

家庭网络侧安全区域边界措施

应急管理措施

数字太和在UTi安全芯片基础上采用数字签名和多层防护技术可以保证Bootloader、固件(系统镜像)和应用App的安全,保护终端不被刷机,防止软件被篡改。

如前所述,数字太和的UTi安全芯片自带多种安全处理可以帮助机顶盒和网关等终端构造有效的安全区域边界。

数字太和基于UTi安全芯片的UCAS系统可以保护广播电视和信息的安全,并且彻底解决传统CA中的CW控制字泄露和共享的问题。

数字太和基于UTi安全芯片的UDRM数字版权管理系统可以保护视频点播、OTT、双向信息的安全,达到最高A级安全等级。

数字太和UDRM系统还可以帮助智能终端安全保护广电应用的用户数据和信息,防止对智能终端上广电应用的非法信息攻击。

如前所述,机顶盒等终端应在家庭网络侧部署内部防火墙构造家庭网络侧安全区域边界。

※机顶盒等终端应急管理措施

应急管理措施可以帮助运营商建立有效的应急预案,在出现重大恶劣非法信息攻击时迅速恢复正常。

应急管理措施的前提是广电网络建立了安全广播通信通路和安全双向通信通路。

应急管理措施包括:

从前端发送应急管理指令,清除指定应用App下载信息,恢复缺省状态;

从前端发送应急管理指令,锁定广电终端到指定频点节目;

从前端发送应急管理指令,卸载指定应用App;

从前端发送应急管理指令,重启机顶盒。

四、总结

结合华东某地广电遭受非法信息攻击和广播电视安全播出规定,广电网络除了要从安全组织结构、责任和体系,安全管理流程和制度方面加强外,还需要认真研究GD/J 038-2011《广播电视相关信息系统 安全等级保护基本要求》,针对新型广电网络的复杂性和业务的多态性,设计和采用有效的信息安全解决方案。

以上是个人的拙见,欢迎广电行业的各位朋友就广电网络信息安全进行探讨交流,交流电子邮箱:hb.mei@unitend.com。

责任编辑:饶军